Гэты прадукт першы раз стаў вядомы, калі ў перамовы пра набыццё гэтага софту вялі егіпецкія ўрадавыя органы дзяржаўнай бяспекі.

У дадзеным артыкуле змешчаны аналіз асобных узораў гэтай праграмы, якія былі высланыя бахрэйнскім дэмакратычным актывістам сёлета.

Каб правесці аналіз, эксперты Сitizenlab заразілі віртуальную машыну (ВМ) гэтым вірусам, а потым сачылі за файлавай сістэмай, сеткай і аперацыйнай сістэмай пашкоджанай ВМ.

Як шкоднае праграмнае забеспячэнне (ПЗ) трапляе ў камп’ютары: лісты з заражанымі прымацаванымі файламі (атачамі).

У пачатку мая бахрэйнскія актывісты паведамілі, што на іх пасыпаліся нейкія небяспечныя электронныя лісты. У лістах карыстальнікаў заахвочвалі адкрыць шэраг падазроных прымацаваных файлаў (атачаў). Па гіперспасылцы паказаны тыповы змест такога ліста.

Атачы да такіх лістоў, якія мы здолелі прааналізаваць, былі звычайнымі.rar файламі, у якіх мы выявілі шкоднае ПЗ. Заўважце, адрас адпраўшчыка сведчыў, што ліст быў дасланы нейкай «Мелісай Чан» — гэтак жа зваць сапраўднага карэспандэнта ангельскай версіі партала Aljazeera — самага папулярнага СМІ ў рэгіёне Персідскага заліва, да якога належыць Бахрэйн. Мы падазраем, што гэты адрас несапраўдны. Вось якія ўзоры мы вывучылі:

324783fbc33ec117f971cca77ef7ceaf7ce229a74edd6e2b3bd0effd9ed10dcc الفعاليات.rar

c5b39d98c85b21f8ac1bedd91f0b6510ea255411cf19c726545c1d0a23035914 _gpj. ArrestedXSuspects.rar

c5b37bb3620d4e7635c261e5810d628fc50e4ab06b843d78105a12cfbbea40d7 KingXhamadXonXofficialXvisitXtoX.rar

80fb86e265d44fbabac942f7b26c973944d2ace8a8268c094c3527b83169b3cc MeetingXAgenda.rar

f846301e7f190ee3bb2d3821971cc2456617edc2060b07729415c45633a5a751 Rajab.rar

У іх, відавочна, нешта схаванае — у выглядзе карцінкі:

49000fc53412bfda157417e2335410cf69ac26b66b0818a3be7eff589669d040 dialoge.exe

cc3b65a0f559fa5e6bf4e60eef3bffe8d568a93dbb850f78bdd3560f38218b5c gpj.1bajaR.exe

39b325bd19e0fe6e3e0fca355c2afddfe19cdd14ebda7a5fc96491fc66e0faba gpj.1egami.exe

e48bfeab2aca1741e6da62f8b8fc9e39078db574881691a464effe797222e632 gpj.bajaR.exe

2ec6814e4bad0cb03db6e241aabdc5e59661fb580bd870bdb50a39f1748b1d14 gpj.stcepsuS detserrA.exe

c29052dc6ee8257ec6c74618b6175abd6eb4400412c99ff34763ff6e20bab864 News about the existence of a new dialogue between AlWefaq & Govt.doc

У лісце згадваецца, што атач утрымлівае палітычны матэрыял, які можа быць цікавы дэмакратычным актывістам і дысідэнтам. Каб схаваць небяспечны характар атача, выкарыстаны кіруючы сімвал Unicode ‘RLO’ (U+202e),які кантралюе, каб тэксты пісаліся справа налева, як у арабскай мове ці іўрыце. Небяспечнае ПЗ захоўваецца на працоўным стале ахвяры як, напрыклад, «exe. Rajab1.jpg» разам з

|

Гэтыя файлы інсталююць на камп’ютар ахвяры траян. Гэтае небяспечнае ПЗ дае магчымасць таемна атрымаць дыстанцыйны доступ да машыны ахвяры.

Устаноўка: як праграма інфікуе патрэбны камп’ютар.

Небяспечнае ПЗ бачнае карыстальніку як выява. Гэта адбываецца

|

Дадаткова ствараецца дырэкторыя (якая таксама ў розных выпадках бывае рознай):

C:\Documents and Settings\XPMUser\Local Settings\Temp\TMP51B7AFEF

ПЗ само сябе капіюе (у гэтым выпадку пад назвай «Arrested Suspects.jpg») і пераназывае:

C:\Documents and Settings\XPMUser\Local Settings\Temp\TMP51B7AFEF\Arrested Suspects.jpg» => C:\Documents and Settings\XPMUser\Local Settings\Temp\TMP51B7AFEF\tmpD.tmp

Потым запускае наступныя файлы:

C:\DOCUME~1\%USER%\LOCALS~1\Temp\delete.bat C:\DOCUME~1\%USER%\LOCALS~1\Temp\driverw.sys

Стварае папку (імя якой можа таксама быць розным):

C:\Documents and Settings\%USER%\Application Data\Microsoft\Installer\{5DA45CC9-D840-

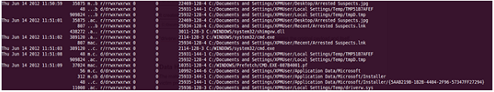

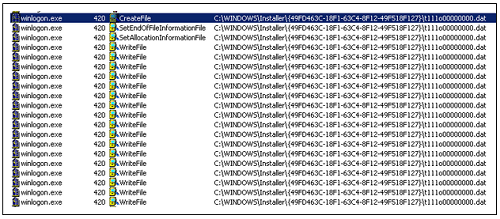

Працэс гэты добра бачны ў часавай шкале файлавай сістэмы пашкоджанага вузла:

|

Загружаецца «driverw.sys» і тады запускаецца «delete.bat», знішчаючы арыгінальныя загрузкі і саму сябе, а пасля заражае працэсы аперацыйнай сістэмы, далучаючыся да

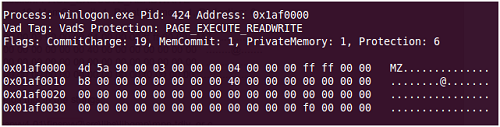

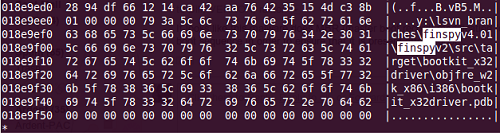

Вывучэнне памяці камп’ютара, заражанага небяспечным ПЗ, паказвае, што тут выкарыстоўваецца тэхніка, вядомая пад назвай «process hollowing». Вось, напрыклад, фрагмент памяці, паказаны ніжэй, узяты з «winlogon.exe»:

|

Тут шкоднаснае ПЗ запускае легітымны працэс «winlogon.exe», і перад тым як запускаецца яго першы паток, вірус вызваляе памяць, што змяшчае легітымны код, і ўкараняе ў яго шкоднасны.

|

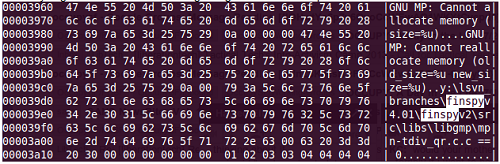

Звярніце ўвагу:

y:\lsvn_branches\finspyv4.01\finspyv2\src\libs\libgmp\

Здаецца, што гэты файл звязаны з файлам у GNU

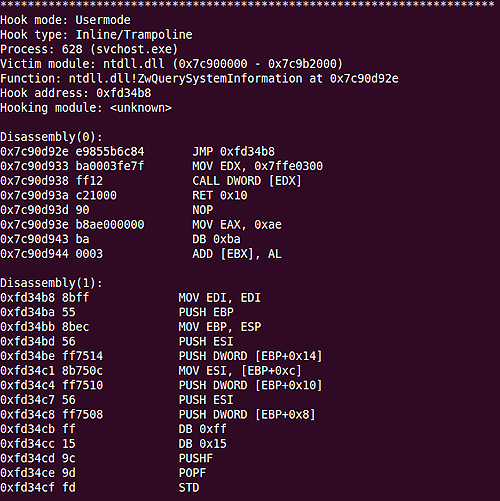

Працэс «svchost.exe» пашкоджаны гэткім жа чынам:

|

Далейшыя даследаванні выяўляюць наступнае:

|

Выяўляецца, што гэты шлях — адсылка да функцыянальнага сродку, які ПЗ выкарыстоўвае дзеля змянення парадку загрузкі, каб адмяніць магчымасць абараніцца:

y:\lsvn_branches\finspyv4.01\finspyv2\src\target\bootkit_x32driver\objfre_w2k_x86\i386\bootkit_x32driver.pdb

Параўнанне ВМ да заражэння і пасля паказвае, што Master Boot Record (MBR) змяніўся праз код, укарэнены небяспечным ПЗ.

Як небяспечная праграма супрацьстаіць аналізу і пазбягае ідэнтыфікацыі

У праграме выкарыстаныя безліч тэхнік, якія дазваляюць пазбегнуць ідэнтыфікацыі і перашкодзіць аналізу. Прывядзём толькі некалькі прыкладаў.

Выкарыстоўваецца віртуалізаваная сістэма сціскання дадзеных. Выкарыстоўваецца шэраг тэхнік, скіраваных на адмену магчымасці выдалення. Гэты фрагмент коду руйнуе папулярны адладчык (дэбагер) OllyDbg.

.text:00401683 finit.text:00401686 fld ds:tbyte_40168E.text:

----------------------

.text:0040168E tbyte_40168E dt 9.2233720368547758075e18

----------------------

.text:00401698 locret_401698:

.text:00401698 retn

Каб перамагчы адладчыкі, заснаваныя на DbgBreakPoin, ПЗ знаходзіць адрас DbgBreakPoint, стварае старонку EXECUTE_READWRITE і піша NOP на кропцы ўваходу DbgBreakPoint.

Праз PEB ПЗ правярае, ці можна яго адладзіць, і калі так, выдае выпадковы адрас.

ПЗ выклікае ZwSetInformationThread з ThreadInformationClass set to 0×11, што адлучае паток (трэд) ад адладчыка. ПЗ выклікае ZwQueryInformationProcess з ThreadInformationClass set to 0x(ProcessDebugPort) і 0×1e (ProcessDebugObjectHandle), каб праверыць на наяўнасць адладчыка. Калі адладчык зафіксаваны, яно пераскоквае на выпадковы адрас. ZwQueryInformationProcess выклікаецца таксама, каб праверыць

ПЗ разгортвае магутныя заслоны для антывіруснага ПЗ, адаптуючыся да прысутнага на камп’ютары антывіруса. ПЗ выклікае ZwQuerySystemInformation, каб атрымаць ProcessInformation і ModuleInformation. Потым з’яўляецца ў спісе працэсаў і модуляў, выглядаючы як інсталяванае антывіруснае ПЗ. Да некаторых антывірусаў ПЗ падладжваецца нават як новая версія. ПЗ пашкоджвае нават функцыю «ZwQuerySystemInformation» — тэхніка, якую часта выкарыстоўваюць, каб дазволіць схаваны працэс:

|

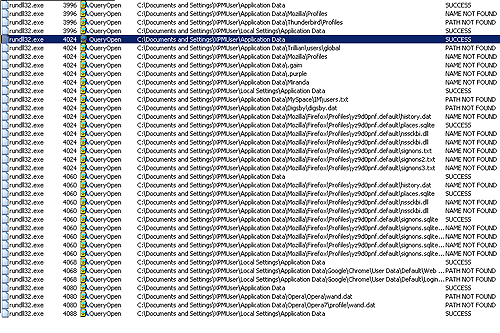

Праграма збірае і шыфруе інфармацыю на пашкоджаным камп’ютары.

Аналіз паказаў, што ПЗ збірае з камп’ютара ахвяры самую розную інфармацыю. Інфармацыя сабраная ў схаванай дырэкторыі. У нашым выпадку гэта была дырэкторыя:

C:\Windows\Installer\{49FD463C-18F1-

У гэтай дырэкторыі мы знайшлі скрыншоты, інфармацыю, абароненую паролем, аўдыёзапісы перамоваў праз скайп, паролі і інш. Напрыклад:

|

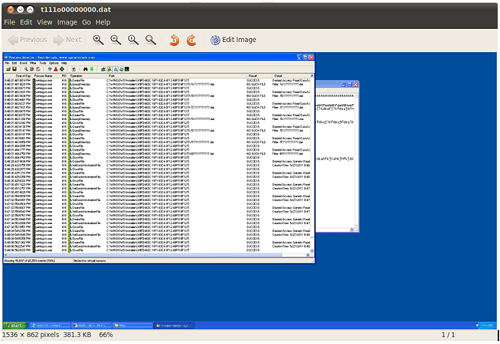

Мы заўважылі, што ў дырэкторыі, што збірае інфармацыю, стварыўся файл «t111o00000000.dat»:

Thu Jun 14 2012 12:31:34 52719 mac. r/rr-

Thu Jun 14 2012 12:32:18 285691…b r/rrwxrwxrwx 0 0

Thu Jun 14 2012 12:55:12 285691 mac. r/rrwxrwxrwx 0 0

4096.c. -/rr-

Заражаны працэс «winlogon.exe» заўважаны ў файле праз Process Monitor:

|

Аналіз файла выявіў, што перад намі скрыншот працоўнага стала:

|

Шыфраванне

ПЗ выкарыстоўвае шыфраванне, каб схаваць сабраную інфармацыю ў.dat files з мэтай эксфільтрацыі. Інфармацыя зашыфраваная з выкарыстаннем

Каманда і кантроль

Тут апісваюцца камунікатыўныя паводзіны ПЗ.

Калі мы даследавалі ўзоры праграмы, то зразумелі, што яно звязваецца з серверам па

|

Інфармацыя WHOIS паказвае, што адрас належыць Batelco, галоўнай тэлекамунікацыйнай кампаніі Бахрэйна:

inetnum:

netname: ADSL

descr: Batelco ADSL service

country: bh

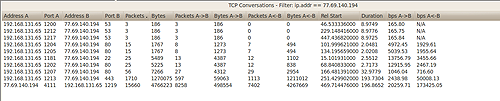

За перыяд у прыкладна 10 хвілінаў быў заўважаны трафік паміж заражаным камп’ютарам і хостам у Бахрэйне:

|

Пашкоджаная ВМ звязваецца з аддаленым хостам праз наступныя пяць

22 53

80 443 4111

Паназіраўшы за заражанай машынай, мы можам вызначыць, што большасць інфармацыі ідзе ў аддалены хост праз парты 443 і 4111:

Высновы адносна ідэнтыфікацыі ПЗ

Дзякуючы аналізу мы знайшлі індыкатары прысутнасці гэтага небяспечнага ПЗ: 1. у памяці пашкоджанага працэсара знойдзеныя радкі наладкі, якія ідэнтыфікуюць прадукт і 2. узоры ПЗ маюць падабенства да ПЗ, што камунікуе з даменамі, якія належаць Gamma International.

Радкі наладкі «finspyv4.01» і «finspyv2»:

y:\lsvn_branches\finspyv4.01\finspyv2\src\libs\libgmp\

y:\lsvn_branches\finspyv4.01\finspyv2\src\target\bootkit_x32driver\objfre_w2k_x86\i386\bootkit_x32driver.pdb

Мы стварылі сігнатуру бахрэйнскага ПЗ і падзяліліся ім з іншым даследчыкам, які ідэнтыфікаваў ўзор:

md5: c488a8aaef0df577efdf1b501611ec20

sha1: 5ea6ae50063da8354e8500d02d0621f643827346

sha256: 81531ce5a248aead7cda76dd300f303dafe6f1b7a4c953ca4d7a9a27b5cd6cdf

Узор звязаны з наступнымі даменамі:

tiger.

Марцін Мюнх — гэта прадстаўнік Gamma International, кампаніі, якая прадае «метады тэхнічнага назірання і маніторынгу». Адзін з сэрвісаў, які яны робяць, — FinFisher:

Мы падазраем, што дысідэнты Бахрэйна, якія атрымалі гэтыя электронныя лісты, былі абраныя мішэнню для FinSpy, што мусіць збіраць інфармацыю для сервераў у бахрэйнскай прасторы IP.

Рэкамендацыі

Будзьце асцярожныя, адкрываючы падазроныя прымацаваныя файлы, атрыманыя праз электронную пошту, скайп ці іншую крыніцу. Калі вы думаеце, што можаце зрабіцца аб’ектам такога ўварвання, будзьце асабліва пільныя, пампуючы файлы з інтэрнэту, нават па спасылках, якія вам меркавана выслалі сябры.

* * *

Сitizenlab.org — гэта інтэрдысцыплінарны даследчы цэнтр пры Універсітэце Таронта, які працуе на сутыку тэматыкі электронных СМІ, міжнароднай бяспекі і правоў чалавека. Ягоныя супрацоўнікі выконваюць працы, скіраваныя на спрыянне свабодзе слова ў інтэрнэце і выяўленне спосабаў кантролю над людзьмі праз інтэрнэт.

Просім праграмераў падказаць нам, калі мы недзе памыліліся ў тэрміналогіі пры перакладзе.